#Mehr über AN0M und die Operation “Trojan Horse” – Cipherbrain

Inhaltsverzeichnis

„Mehr über AN0M und die Operation “Trojan Horse” – Cipherbrain“

English version (translated with DeepL)

Letzte Woche setzte das FBI zusammen mit einigen anderen Polizei-Behörden gleichermaßen einen Meilenstein in der Geschichte der Verbrechensbekämpfung und in der Geschichte der Kryptologie: Im Rahmen der Operation “Trojan Shield” gab es über 800 Festnahmen, und es wurden enorme Mengen von Drogen und Waffen beschlagnahmt. Es soll sich um eine der größten Polizei-Aktionen gehandelt haben, die jemals stattgefunden hat.

Quelle/Source: Wikimedia Commons

AN0M

Dieser Erfolg gelang den Ermittlern dank einer manipulierten Verschlüsselungs-App namens AN0M. Das FBI schaffte es, diese Software unter Kriminellen populär zu machen, ohne dass diese ahnten, wer dahintersteckte. AN0M war so konstruiert, dass das FBI alle verschickten Nachrichten trotz Verschlüsselung mitlesen konnte. Genau das taten die Ermittler auch: Insgesamt konnten sie innerhalb von 18 Monaten 27 Millionen Nachrichten auswerten. Zahlreiche mutmaßliche Verbrecher lieferten sich auf diese Weise selbst ans Messer.

Vor zehn Tagen berichtete ich auf Cipherbrain über AN0M. Obwohl mein Artikel nur einer von vielen Presseberichten zum Thema war, zog er weite Kreise – obwohl (oder gerade weil) ich mehr über die Nutzung von Verschlüsselung durch Kriminelle im Allgemeinen als speziell über AN0M schrieb. Zu meiner Freude hat jemand meinen Artikel in den deutschen Wikipedia-Eintrag “Trojan Shield” aufgenommen – als bisher einzigen Weblink. Danke an den unbekannten Autor.

Wie funtionierte AN0M?

Noch nicht ganz klar ist mir, wie die “Hintertür” in AN0M funktionierte. Denkbar ist, dass die verwendete Verschlüsselung absichtlich schwach war. Dies erreicht man beispielsweise durch einen Zufallsgenerator, der vorhersehbare oder erratbare Schlüssel generiert. Alternativ könnte man auch ein Verschlüsselungsverfahren einsetzen, das nicht richtig verschlüsselt.

Ein andere Möglichkeit besteht darin, dass die App alle verschlüsselten Daten zusätzlich unverschlüsselt an das FBI sendet. Eine solche Praxis kann jedoch leicht auffallen. Weiß ein Leser, wie genau das FBI AN0M gestaltet hat?

Mein Podcast-Auftritt

Auf meinen Artikel über AN0M wurde auch der Redakteur David Kopp vom MDR-Podcast “Spur der Täter” aufmerksam. Am Dienstag gab ich ihm ein Interview. Gestern ist die zugehörige Podcast-Folge “AN0M – Die Kryptofalle des FBI” erschienen. Zunächst wird darin die Operation “Trojan Shield” im Allgemeinen beschrieben. Meine Beiträge sind ab etwa 16:30 min zu hören, wenn es um die technischen Hintergründe geht.

Die Geschichte von AN0M

Im Podcast wird auch erzählt, wie AN0M zustande kam. Am Anfang stand ein verschlüsselnder Messenger namens “Phantom Secure”, den die Polizei (ähnlich wie EncroChat und Sky ECC) infiltrieren und schließlich als Informationsquelle nutzen konnte. Dem FBI gelang es hierbei, einen Beteiligten anzuwerben. Dieser war gerade dabei, eine App namens AN0M zu entwickeln. Um einer Gefängnisstrafe zu entgehen, bot er dem FBI an, die App und sein Kundennetz zu nutzen. Dafür erhielt der vorbestrafte Informant eine Belohnung von 120.000 Dollar und rund 60.000 Dollar Spesen.

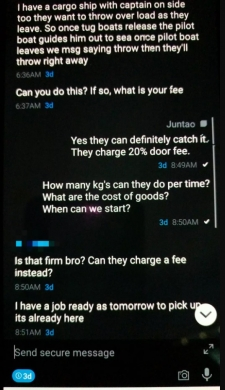

Das FBI gründete daraufhin ein ebenfalls AN0N genanntes Unternehmen, das von Panama aus mehr als 12.000 mit der App ausgerüstete Krypto-Handys an über 300 kriminelle Banden in mehr als 100 Ländern lieferte. Die folgende Abbildung zeigt, wie die Benutzeroberfläche von AN0M aussah:

Quelle/Source: Wikimedia Commons

Nach 18 Monaten hatten die Ermittler genug mitgelesen und holten zum großen Schlag gegen die kriminellen Nutzer der App aus. Die Folgen sind bekannt. Auch in Deutschland schlug sich die Operation “Trojan Shield” nieder. Nach Angaben des Bundeskriminalamtes wurden hierzulande 70 Verdächtige festgenommen und 150 Objekte durchsucht.

Was noch kommt

Die Ermittlungen im Rahmen der Operation “Trojan Shield” werden zweifellos noch einige Zeit in Anspruch nehmen. Die Redakteure des besagten Podcast-Beitrags hatten offenbar große Schwierigkeiten, Interview-Partner zu finden, die an der Aktion beteiligt waren. Angesichts der noch laufenden Arbeiten meidet die Polizei wohl die Presse.

Ich hoffe und gehe davon aus, das dennoch in nächster Zeit noch einiges über die Hintergünde der Operation “Trojan Shield” bekannt werden wird. Spätestens wenn die ersten Verhafteten vor Gericht stehen, werden die Ermittler wohl Einblick in ihre Arbeit geben müssen. Bis dahin können sich FBI und Co. überlegen, mit welchen Tricks sie Verbrechern im Internet zukünftig auf die Schliche kommen können. Wie Blog-Leser Bomjack richtig bemerkte, dürfte die Idee eines Verschlüsselungs-App-Honeypots (nichts anderes ist AN0M) nun verbrannt sein.

Öffentliche Kritik an der Operation “Trojan Shield” gab es bisher kaum. Aber auch das wird sich sicherlich noch ändern. Eine wichtige Frage bei solchen Abhöraktionen ist stets, wie viele unbescholtene Bürger mitüberwacht wurden und ob die Aktion verhältnismäßig war. Die Polizei-Aktionen gegen EncroChat und Sky ECC waren diesbezüglich nicht unumstritten. Mal sehen, wer sich noch zu Wort meldet.

Nicht nur Kriminelle verschlüsseln

Erwähnen möchte ich auch den Kommentar von Blog-Leser Joachim. Dieser wies richtigerweise darauf hin, dass nicht nur Kriminelle verschlüsseln, sondern dass auch Dissidenten und Oppositionelle in Diktaturen auf wirksame Verschlüsselung angewiesen sind. Zu diesem Thema würde ich gerne mal bloggen. Ein paar Informationen dazu habe ich bereits zusammengetragen. Wenn ein Leser etwas zu diesem Thema weiß, würde ich mich über eine Mitteilung freuen.

Follow @KlausSchmeh

Further reading: FBI hat iPhone des San-Bernadino-Attentäters geknackt – ohne die Unterstützung von Apple

Linkedin: https://www.linkedin.com/groups/13501820

Facebook: https://www.facebook.com/groups/763282653806483/

Wenn Ihnen der Artikel gefallen hat, vergessen Sie nicht, ihn mit Ihren Freunden zu teilen. Folgen Sie uns auch in Google News, klicken Sie auf den Stern und wählen Sie uns aus Ihren Favoriten aus.

Wenn Sie an Foren interessiert sind, können Sie Forum.BuradaBiliyorum.Com besuchen.

Wenn Sie weitere Nachrichten lesen möchten, können Sie unsere Wissenschaft kategorie besuchen.